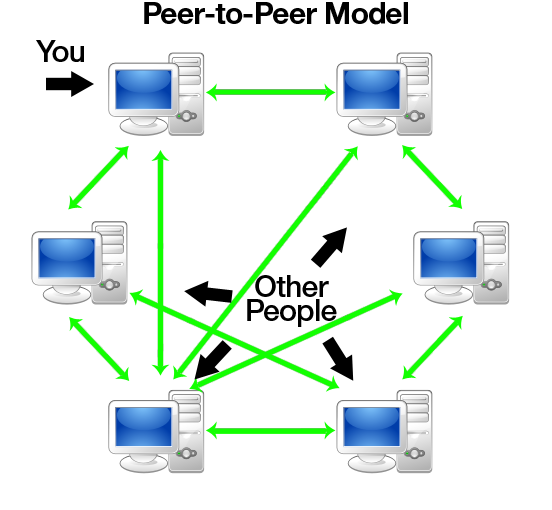

In

un'architettura peer

to peer,

non c'è nessun server dedicato. Così ogni computer in una rete

simile è per una parte server e per l'altra client. Ognuno dei

computer di rete è libero di condividere le sue risorse. Un computer

collegato ad una stampante potrà quindi eventualmente condividerla

affinché tutti gli altri computer possano accedervi attraverso la

rete.

Le

reti peer to peer hanno molti inconvenienti :

- questo sistema non è per niente centralizzato, difficile da amministrare

- la sicurezza è poco presente

- nessun anello della catena è affidabile

Le

reti peer to peer sono valide solo per un numero limitato di

computer, e per delle applicazioni che non necessitano di una grande

sicurezza.

L'architettura

peer to peer ha però anche dei vantaggi :

- un costo ridotto

- è molto semplice

La

realizzazione di una simile architettura di rete si basa su delle

soluzioni standard :

- Mettere i computer sulla scrivania degli utenti

- Ogni utente è amministratore di se stesso e pianifica la sua sicurezza

- Per le connessioni, si utilizza un sistema di cablaggio semplice e apparente

le

sue caratteristiche :

- Meno di 10 utenti

- Tutti gli utenti si trovano in una stessa zona geografica

- La sicurezza non è un problema cruciale

- Né l'azienda né la rete si cambieranno in maniera significativa

La rete peer to peer risponde ai bisogni di una piccola azienda ma può rilevarsi inadeguata su alcuni ambienti. Ecco le questioni da risolvere prima di scegliere il tipo di rete :

- Gestione degli utenti e della sicurezza

- Messa a disposizione delle risorse

- Manutenzione delle applicazioni e dei dati

- Installazione e aggiornamento dei software utenti

La

privacy minima consiste nel proteggere le risorse con una password.

Gli utenti di una rete peer to peer definiscono la propria sicurezza

e dato che tutte le condivisione possono essere su tutti i computer,

sarà difficile realizzare un controllo adeguato.